Il 2024 è cominciato soltanto da un mese ma sia Apple che Google (come anche altri grandi nomi dell’informatica mondiale) hanno già reso disponibili delle patch per le falle zero day; a loro si sono accodate poi altri grandi aziende come Cisco o SAP.

Senza dubbio il 2024 si è aperto in maniera particolare dal punto di vista della sicurezza informatica, con diversi piccoli eventi che hanno rapidamente attirato l’attenzione degli esperti di cybersicurezza. Diverse, infatti, sono stati gli attacchi con metodi zero day che hanno fatto passare dei brutti momenti a chi nel settore ci lavora.

Proprio in questa occasione ne approfittiamo per vedere proprio cosa è accaduto durante il corso del Gennaio 2024, con le grandi aziende come Apple e Google che si rimboccano le maniche e fanno uscire rapidamente aggiornate e soluzioni per ovviare alle problematiche zero day sopra descritte. Chiaramente non sono state le uniche: anche colossi del mondo business come Cisco o SAP hanno turato qualche buco informatico.

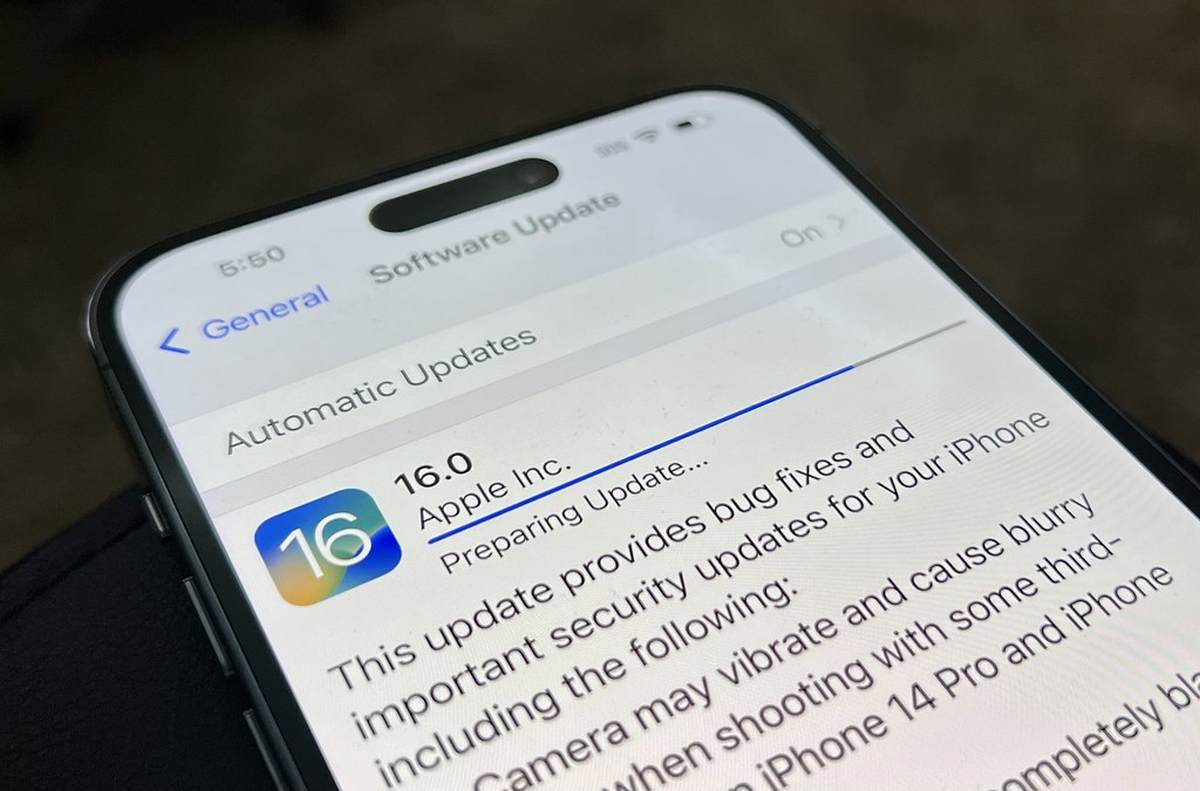

Apple

Gennaio 2024 per Apple ha significato molte cose tra cui la release di iOS 17.3, il primo dotato di una funzionalità di protezione dispositivi rubati. L’aggiornamento del sistema operativo ha portato anche a 16 aggiornamenti di sicurezza, tra cui quello che va a risolvere il problema noto come CVE-2024-23222, un bug di WebKit che ha permesso a malintenzionati di eseguire codice malevolo in maniera autonoma; il bug è stato anche citato direttamente sulla pagina supporto di Apple come risolto.

Sempre iOS 17.3 ha risolto qualche altro baco di webkit e anche CVE-2024-23208, un bug legato al kernel alla base di iOS che potenzialmente permette ad applicazioni malevole di eseguire del codice con tutti i privilegi tipici dei kernel. I vecchi iPhone (iPhone X e precedenti per intenderci) grazie al suo aggiornamento dedicato chiamato iOS 16.7.5 non sono rimasti a bocca asciutta; corretti dei bug relativi a ImageIO, a Apple Neural Engine e a Safari. Durante il corso del mese Apple ha inoltre aggiornato la maggior parte dei suoi software più importanti con il rilascio di Safari 17.3, macOS Sonoma 14.3, macOS Ventura 13.6.4, macOS Monterey 12.7.3, watchOS 10.3 e tvOS 17.3.

Con la pubblicazione dell’Android Security Bulletin di Gennaio, Google ha risolto molteplici problemi del suo sistema operativo per telefoni cellulari, alcuni dei quali anche piuttosto seri. Tra questi vale la pena citare CVE-2023-21245, CVE-2024-0015, CVE-2024-0018, ed CVE-2024-0023, tutti caratterizzati dalla capacità di far ottenere a codice dei permessi altrimenti associabili soltanto a particolari componenti del sistema operativo.

Il colosso di Mountain View ha poi risolto cinque diversi bug considerati a elevata gravità (tra cui anche Google ha inoltre risolto cinque problemi ad alta gravità del sistema, tra cui CVE-2024-0021, che avrebbero potuto portare al solito passaggio di privilegi in locale senza che ce ne fosse realmente la necessità. Queste patch sono state anche descritte con molti dettagli all’interno del bollettino di sicurezza relativo ai telefoni Pixel, mentre tutta un’altra serie di problemi risolti sono legati ai dispositivi Samsung (con i Galaxy in prima linea).

In ambito più generico, Google ha inaugurato il 2024 risolvendo un grave bug di Chrome (considerate che il common vulnerability score system lo identificava col valore 8.8) noto come CVE-2024-0519; questo permetteva a un malintenzionato di corrompere memoria da remoto utilizzando una pagina HTML realizzata ad-hoc. Meno gravi (ma sempre con CVSS pari o superiore a 8) sono state le falle, risolte anch’esse, segnalate come CVE-2024-0518 e CVE-2024-0517.

A questo è necessario aggiungere la release di Chrome 121 nello stable channel, con quasi venti bug risolti tra cui tre definiti come “high impact”.

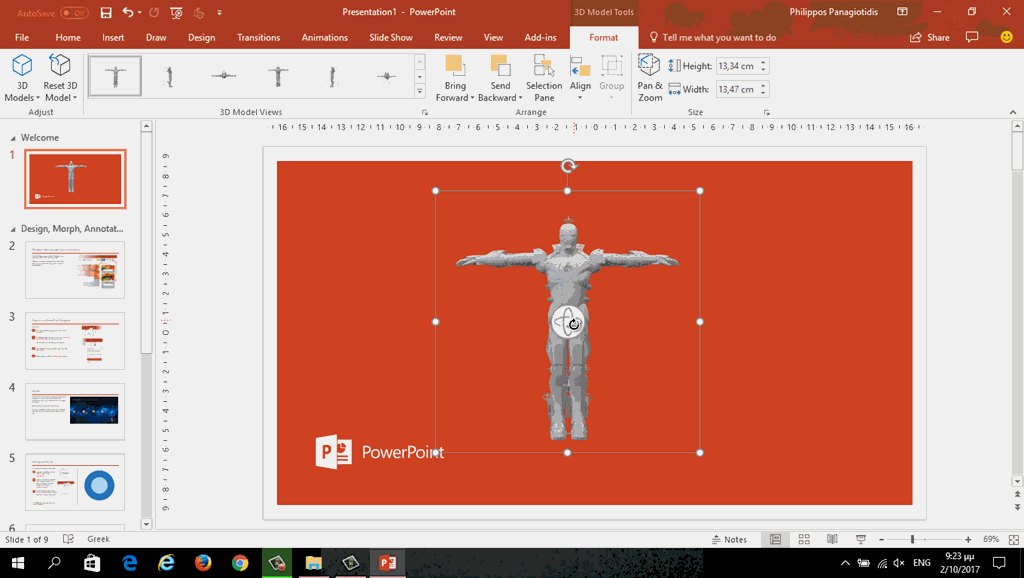

Microsoft

Col patch tuesday di Gennaio Microsoft ha segnalato la risoluzione di quasi 50 bug diversi tra i suoi software più popolari; tra questi sono degni di nota 12 bug che permettevano l’esecuzione di codice da remoto. Curiosamente negli update di Gennaio Microsoft non ha citato alcun attacco portato a termine con questo genere di attacco.

Per risolvere il bug CVE-2024-20677 Microsoft ha comunque dovuto fare un sacrificio potenzialmente dannoso per alcune tipologie di utenti; questo bug, infatti, permetteva a malintenzionati di eseguire codice malevolo creando documenti ad hoc con dentro file di modelli 3D FBX incorporati per eseguire codice da remoto. Per risolvere il problema Microsoft ha disabilitato nelle più importanti applicazioni che ha (Excel, Word, Powerpoint e Outlook) la possibilità di importare i file con estensione .FBX.

Altra vulnerabilità piuttosto arzigogolata è quella nota come CVE-2024-20674: questo bug permetteva di aggirare il protocollo di sicurezza Kerberos di Windows, con esiti che è meglio non scoprire.

Mozilla Firefox

Un po’ come Chrome, anche Firefox ha mostrato un certo livello di impegno nei confronti del suo livello di sicurezza. 15 sono le falle di sicurezza corrette con l’ultimo aggiornamento, tra cui 5 bachi ad elevato impatto che avrebbero permesso a malintenzionati di generare dei crash sfruttabili per l’esecuzione di codice malevolo attraverso degli script realizzati in Angle.

Cisco

Cisco warns of a critical bug in Unified Communications products, patch it now!: Cisco addressed a critical flaw in its Unified Communications and Contact Center Solutions products that could lead to remote code execution. Cisco released security patches… https://t.co/hv2Q2BDo8O pic.twitter.com/xVNc9BLZcy — Shah Sheikh (@shah_sheikh) 25 gennaio 2024

Se lavorate in qualche ufficio sicuramente avrete sentito parlare più volte di Cisco; beh, Gennaio per l’azienda americana è stato un mese importante poiché ha patchato alcuni bachi dentro Cisco Unified Communication e Cisco Contact Center Solutions; questi avrebbero permesso la solita e pericolosissima esecuzione di codice arbitrario da remoto.

Tra le altre cose CISCO è stata protagonista di CVE-2024-20253, un bug con un CVSS da 9.9 (!!!). Attraverso un exploit ad-hoc, un malintenzionato avrebbe potuto eseguire comandi arbitrari sul sistema operativo della macchina utilizzando i privilegi dell’utente connesso alla web App Cisco, con tanto di possibilità di instaurare un tipo di accesso root sul dispositivo in questione. Dio benedica le patch.

SAP

Niente male anche per SAP, che a Gennaio ha corretto un bug con CVSS 9.1 legato al codice utilizzato in applicazioni sviluppate tramite SAP Business Application Studio, SAP Web IDE Full-Stack e SAP Web IDE per SAP HANA; non di meno è stata la risoluzione di altri problemi legati a SAP Edge Integration Cell o a SAP Application Interface Framework.

Che cos’è una falla zero day?

Col termine “zero day” si intende una particolare tipologia di vulnerabilità legata alla sicurezza informatica che non è ancora conosciuta da chi ha prodotto il software o il pezzo di hardware affetto dal problema. In questo caso col termine “zero day” ci si riferisce al numero di giorni che hanno avuto i produttori per correggere l’errore. Lo zero, in questi casi, sta a simboleggiare il fatto che la falla risulti sconosciuta fino al momento in cui viene o scoperta casualmente o sfruttata da un attacco informatico.

Le falle zero day sono molto importanti nell’universo della icurezza informatica poiché possono venire utilizzate dai cybercriminale per generare exploit in grado di fare danni abnormi. Gli attacchi che utilizzano le zero day sono pericolosissimi poiché possono risultare invisibili agli occhi tanto degli utenti quanto dei creatori del software,rosicchiando al minimo i tempi di reazione o preparazione alle conseguenze.

In base alla falla zero day in questione è possibile fare un po’ di tutto; le più comuni sono utilizzate per rubare dati, installare software malevolo o direttamente prendere il controllo di sistemi informatici. Una volta scoperta l’esistenza di una falla, chi realizza l’hardware o il codice deve sviluppare e rilasciare rapidamente una patch o un aggiornamento per risolvere il problema e rendere la debolezza inutilizzabile. Fino a quel momento gli utenti rimangono a rischio e non hanno modo di sapere se il loro sistema è vulnerabile o meno.