Sfruttano una vulnerabilità webmail per violare sistemi di sicurezza di tutto il mondo!

Uno dei fronti caldi della guerra moderna è quello dell’informazione. Ovviamente si è sempre fatta propaganda, ma mai quanto nell’epoca dell’informatica la manipolazione dell’informazione è stata così importante per influenzare l’opinione pubblica o manomettere i sistemi di sicurezza degli avversari. La Russia si è servita di hackers più o meno prezzolati per effettuare operazioni di disturbo e disinformazione sul web già da molto prima della guerra contro l’Ucraina, ad esempio influenzando le elezioni presidenziali che portarono Donald Trump al governo degli Stati Uniti.

Ora la società di sicurezza informatica ESET ha dichiarato di aver scoperto una nuova iniziativa degli hackers pro-Russia, che attraverso un exploit zero-day (ovvero sfruttando un bug o una vulnerabilità nel codice di programmazione di un applicazione, che i programmatori non hanno ancora avuto modo di risolvere) sono stati in grado di effettuare attacchi a sistemi informatici governativi in tutta Europa. Il tutto con delle pericolosissime e-mail apparentemente innocue.

Viverna Invernale

L’exploit sfruttava una vulnerabilità presente in Roundcube, un’applicazione server utilizzata da oltre 1000 servizi di web mail, esponendo quindi alla minaccia potenziale milioni di utenti. Attraverso un bug identificato dalla sigla XSS, il gruppo di hacker denominato Wintern Vivern, sostenitore di Russia e Bielorussia, era in grado di inserire codice Javascript all’interno dell’applicazione Roundcube. La finezza dell’operazione stava nel fatto che all’utente finale era sufficiente aprire e visualizzare una mail infetta, affinché lo script malevolo si attivasse e fornisse agli hacker un totale accesso alle email del malcapitato.

Come ha scritto Matthieu Frau su Welivesecurity, la mail in questione proveniva da un indirizzo apparentemente innocuo ovvero team.managment@outlook[.]com, e aveva per oggetto Get started in your Outlook. Si spacciava dunque come una generica comunicazione proveniente da Microsoft inerente il servizio webmail della stessa società. Allo sprovveduto utente bastava aprire il messaggio per farsi hackerare.

Il testo dell’e-mail appariva totalmente innocuo, ma analizzandone il codice HTML si poteva scoprire, nelle ultime righe, il tag SVG che celava al suo interno del codice Javascript camuffato. Tale codice consentiva all’hacker di accedere all’intera lista di e-mail e cartelle dell’account infettato.

Cyberattacco

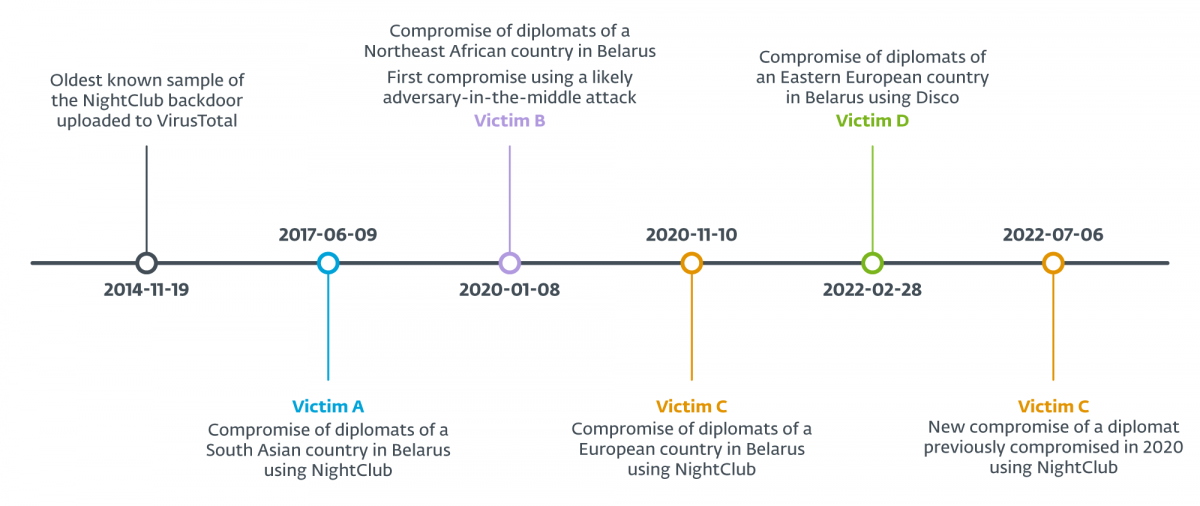

Non è la prima volta che Winter Vivern sfrutta questi exploit per i suoi fini criminali. L’esistenza di questo gruppo è stata rilevata per la prima volta nel 2021 da DomainTools. I suoi bersagli preferiti – alcuni confermati e altri solo sospettati – sono sistemi governativi e diplomatici di stati europei e dell’Asia centrale. Ci sono sospetti che il gruppo faccia parte di un più ampio network di hackers con sede in Bielorussia denominato MoustachedBouncer, di cui sono state rilevate le prime tracce quest’estate nell’ambito di una casistica di spionaggio nei confronti di diplomatici stranieri in Bielorussia. Si tratta di attività di hacking di lungo corso, le cui prime avvisaglie risalgono addirittura al 2014.

La collaborazione tra questo gruppo e Winter Vivern aveva portato, a marzo di quest’anno, allo sfruttamento della vulnerabilità XSS nel portale email Zimbra, causando il furto di credenziali web di diplomatici provieniti da svariati paesi europei. Un sistema scoperto e denunciato per la prima volta da Proofpoint. Ora Winter Vivern aveva cambiato target ma non approccio, sfruttando la medesima vulnerabilità per colpire l’applicativo server Roundcube, in particolare le versioni 1.6.x fino alla 1.6.4, 1.5.x fino alla 1.5.5 e1.4.x fino alla 1.4.15. Fortunatamente ora Welivesecurity se n’è accorta e lo ha comunicato a Roundcube, che ha provveduto a correggere la vulnerabilità tramite una patch rilasciata lo scorso 14 ottobre.

Insomma che insegnamento trarre da questa storia? Se siete diplomatici, non aprite e-mail provenienti da Microsoft!