Recentemente i ricercatori del Google Project Zero hanno rilevato un’importante falla nella sicurezza che riguarda i processori delle principali aziende produttrici, questo potrebbe mettere a rischio tutti i computer e i dispositivi mobili.

Tutti corrono ai ripari

In seguito all’avvertimento gli sviluppatori dei sistemi operativi stanno già lavorando ad alcuni aggiornamenti che dovrebbero risolvere il problema. Infatti già è stato rilasciato da Microsoft un update per Windows 10, mentre quello per le versioni più vecchie del sistema operativo arriverà il 9 gennaio, ma anche Apple e Google sono corse ai ripari aggiornando i loro sistemi operativi, rispettivamente MacOS e Android.

Invece Intel minimizza il problema affermando che questa falla non ha il potenziale per corrompere, modificare o eliminare i dati. Tutto ciò fa pensare che ci possa essere qualche correlazione con la precedente vendita di azioni, per un valore di 24 milioni di dollari, da parte dell’amministratore delegato Brian Krzanich, ma la società nega.

Tuttavia ci sono molti che non sono assolutamente d’accordo con le affermazioni di Intel.

La vulnerabilità e’ probabilmente la più grave di questi ultimi anni. Prevedo un impatto superiore a quanto affermano le cronache internazionali e le aziende coinvolte.

È il commento del membro del consiglio direttivo dell’ ACII, l’Associazione Italiana Esperti Infrastrutture Critiche, Raoul Chiesa, il quale aggiunge:

I rischi non riguardano solo password, foto, pc e smartphone ma anche l’Internet delle cose, le smart tv, le auto di nuova generazione tra cui nuovi modelli di Bmw, Audi, Chrysler, Ford, Honda, Mazda, Opel e il settore gaming.

Tutto questo trambusto ha mosso anche la borsa di New York facendo calare la Intel di ben 4,5%, mentre AMD ha acquistato addirittura 5% e Alphabet, la società a cui fa capo Google, è salita di 1%.

Di che si tratta?

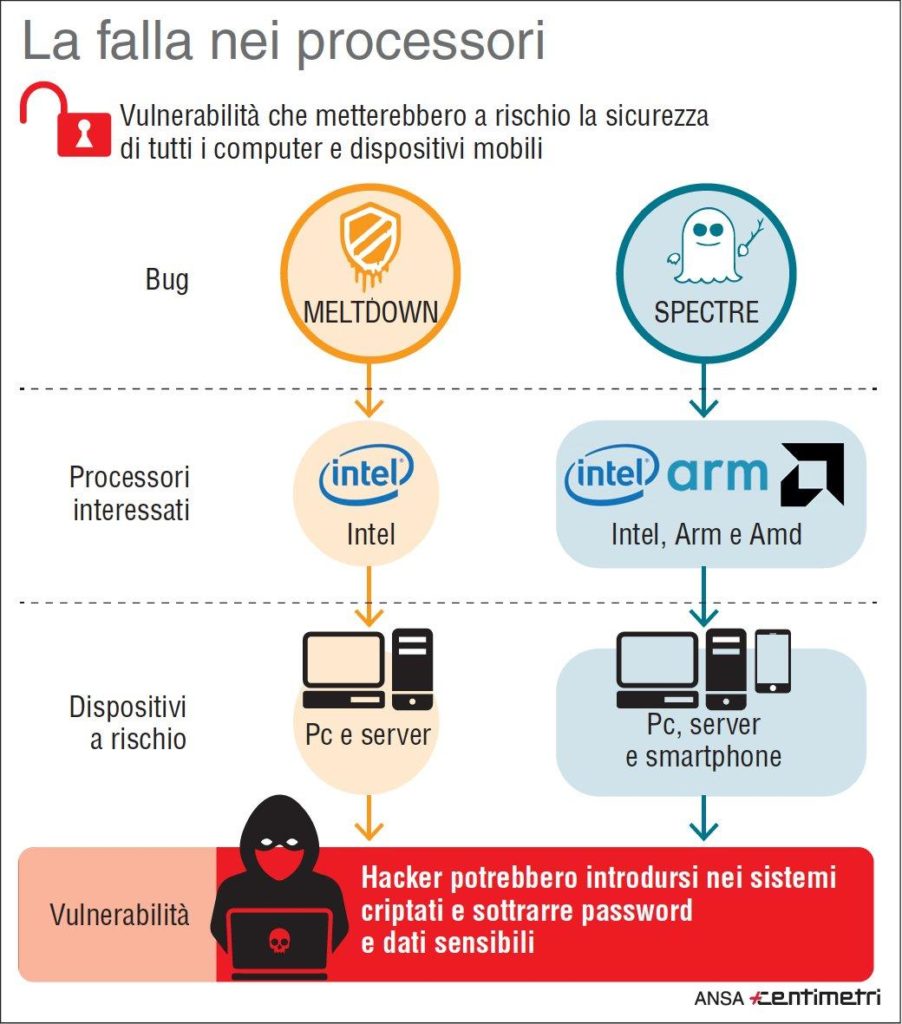

In realtà i ricercatori hanno scoperto non una ma ben due diverse falle presenti nei processori.

La prima, che è stata chiamata “Meltdown“, è esclusivamente un problema di Intel ed è stata individuata da tre gruppi di ricerca indipendenti, cioè il Politecnico austriaco di Graz, la società tedesca di sicurezza informatica Cerberus e il Project Zero di Google.

Questa in particolare interessa tutti i processori prodotti dal 1995 ad oggi, tranne le serie Itanium e Atom pre 2013, ed è la debolezza più facile da sfruttare ma anche la più facile da risolvere. Infatti un attacco Meltdown rompe l’isolamento tra le applicazioni dell’utente e il sistema operativo consentendo ad un programma di accedere alla memoria, e quindi anche ai segreti di altri programmi e anche dell’ OS stesso.

La seconda invece, chiamata “Spectre“, coinvolge sia Intel che ARM e AMD ed è stata scoperta dal team di Google.

Questa bug invece è più difficile da sfruttare ma anche più complicata da risolvere. In particolare attacco Spectre rompe l’isolamento tra le varie applicazioni e permette ad un utente malintenzionato di ingannare alcuni programmi costringendoli a rivelare determinate informazioni.

Entrambe le falle hanno in comune un problema con la cosiddetta “esecuzione speculativa“, una funzionalità che ottimizza i tempi di lavoro del processore e in particolare gli permette di intuire quale via è più probabile che venga presa nel caso in cui si presentassero due strade tra cui scegliere, ed iniziare così ad elaborare i calcoli prima che venga dato il comando, riducendo di molti i tempi di attesa.

Cosa cambierà?

Stando alle affermazioni di alcuni esperti, gli aggiornamenti che dovranno coprire queste falle di sicurezza potrebbero ridurre le prestazioni dei processori Intel, stimando un rallentamento tra il 5% e il 30%.

Questo è dovuto al fatto che, per risolvere il bug Meltdown, dovranno utilizzare il KPTI, ossia il Kernel Page Table Isolation, che servirà a separare la memoria del Kernel dai processi degli utenti, garantendo così la piena sicurezza, ed è proprio questa separazione che ne determinerà il rallentamento.

Tuttavia la Intel tranquillizza i normali utenti di computer per quanto riguarda le prestazioni dei loro dispositivi.

l’impatto sulla performance non dovrebbe essere significativo e sarà mitigato nel corso del tempo.

Anche AMD ha confermato di essere al lavoro per risolvere tutte le problematiche e inoltre rassicura i suoi utenti.

I team di ricercatori di sicurezza ha identificato tre varianti che colpiscono la speculative execution. AMD non è soggetta a tutte e tre le varianti. A causa delle differenze dell’architettura AMD, crediamo che ci sia un rischio pari quasi a zero per i processori AMD in questo momento.

Inoltre sono stati creati i siti meltdownattack.com e spectreattack.com per informare le persone su come prevenire ogni eventuale attacco.